Pourquoi faire appel à un service de tests d'intrusion ?

Mes données professionnelles sont-elles suffisamment protégées ? C'est la question que se posent de nombreuses PME et grandes entreprises. Notre service de tests d'intrusion vous permet de répondre à cette question.

Chaque organisation traite un grand nombre de données chaque jour. Grâce à la numérisation, nous le faisons de plus en plus en ligne. Ces données - qu'elles soient critiques, sans importance ou strictement confidentielles - sont une cible pour les cybercriminels.

Connaître ses faiblesses

En tant qu'entreprise, vous avez probablement déjà pris un certain nombre de mesures pour protéger vos données (les plus sensibles). Mais les mesures en matière de cybersécurité sont-elles suffisantes ?

Pentest-as-a-Service

Avec notre service de tests de pénétration, nous confions à nos hackers éthiques le soin de s'attaquer à votre entreprise. Ils se mettent dans la peau de véritables cybercriminels et appliquent toutes les techniques que de véritables informatiques utiliseraient pour s'emparer de vos données.

Analyse de la posture de sécurité

Notre service de tests de pénétration constitue une partie essentielle dans l'analyse de votre posture de sécurité et vous permet d'évaluer efficacement si vos données sont suffisamment sécurisées ou non. Cette analyse vous donne non seulement un aperçu, mais aussi des pistes de solutions.

C’était notre premier test de pénétration. Nous ne savions donc pas du tout où nous mettions les pieds.

Heureusement, nous avons vite été rassuré par la flexibilité, l’écoute et le professionnalisme de l’équipe d’Easi".

Grégory Sacré - Project Set-up Manager chez S-Clinica

Prêt pour le test de pénétration ?

Le test d'intrusion est-il légal ?

Bien sûr ! La portée d'un test d'intrusion est toujours déterminée au préalable et sera à chaque fois effectué par nos hackers éthiques certifiés.

Vous définissez ce que vous souhaitez analyser. Nous vous fournissons ensuite un aperçu clair et détaillé des points faibles de votre organisation, de vos applications, de vos réseaux informatiques, etc.

En quoi ça consiste ?

Test d'intrusion sur le réseau

Test d'intrusion sur les applications (Web)

Test d'intrusion dans le Cloud

Test d'intrusion physique

Il s'agit de l'un des tests d'intrusion les plus courants, surtout lorsque votre réseau d'entreprise ou votre réseau wifi est un facteur critique dans le fonctionnement quotidien de votre activité. L'objectif est d'identifier les vulnérabilités les plus visibles et les faiblesses de sécurité sous-jacentes de votre infrastructure réseau en piratant les serveurs, les pare-feu, les commutateurs, les routeurs, les imprimantes, etc. avant qu'ils ne puissent être exploités par des cybercriminels.

Notre service fournit des tests d'intrusion sur les réseaux externes et internes. Dans le premier cas, nous essayons de franchir vos pare-feu depuis l'extérieur. Dans un test d'intrusion interne, l'objectif est d'imiter le rôle d'un employé, d'un partenaire ou d'une autre personne mal intentionnée. Dans de nombreux cas, il s'agit d'un test qui doit être répété chaque année.

Ce type de test est beaucoup plus détaillé, ciblé et donc plus complexe. Ici, toutes les applications web, les navigateurs et leurs composants tels que ActiveX, Plugins, Silverlights, etc. sont pris en compte. En bref, tous les "endpoints" avec lesquels l'utilisateur entre en contact sont testés.

Le but est de déceler le code potentiellement vulnérable qu'un attaquant pourrait utiliser pour prendre le contrôle de l'application. Nous analysons en détail : contrôle d'accès dysfonctionnel (Broken Access Control), défaillances cryptographiques (Cryptographic Failures), failles d'injection (Injection Flaws), conception non sécurisée (Insecure Design), configurations erronées, ...

Vous ne possédez pas l'infrastructure, la plateforme ou le logiciel, vous utilisez simplement le cloud comme un service. Néanmoins, il existe une responsabilité partagée en cas de violation des données. C'est la raison pour laquelle il est toujours bon d'effectuer un test d'intrusion dans le cloud. Toutefois, cela suppose un certain nombre de contraintes juridiques et techniques.

Un test d'intrusion dans le cloud permet aux entreprises de mieux comprendre la sécurité de leur installation dans le cloud. Elle examine la sécurité des configurations spécifiques, les mots de passe pour les systèmes cloud, les applications cloud et le cryptage, les API, les bases de données, l'accès au stockage sous forme de mots de passe faibles, etc.

En matière de cybersécurité, les barrières physiques telles que l'accès aux sites de l'entreprise ou les caméras, etc., constituent souvent la vulnérabilité la plus sous-estimée. Nos pentesters tenteront de pénétrer sur le site de votre entreprise pour accéder au réseau de l'entreprise, à la salle des serveurs, aux appareils de l'entreprise, etc.

Pendant le test d'intrusion, nous examinons les faiblesses telles que l'ingénierie sociale, le "shoulder surfing" ou l'usurpation de badge.

Que vous souhaitiez effectuer un test d'intrusion dans le cadre d'une certification ISO, avant le lancement d'une application (web), ou peut-être simplement parce qu'une éventuelle attaque par ransomware vous effraie,

nos pentesters bien qu'impitoyables, sont éthiques. ?

Ces entreprises nous font déjà confiance

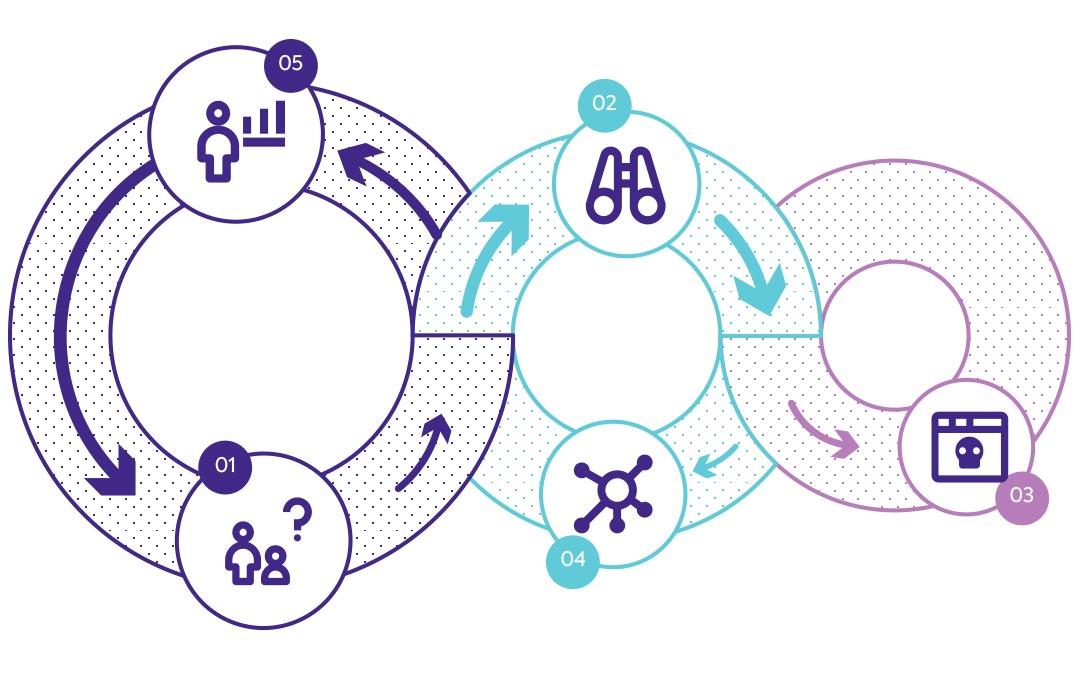

Comment se déroule le service de tests d'intrusion ?

Découvrez le fonctionnement exact de notre service de tests d'intrusion ici ou dans le bref résumé ci-dessous.

Nous commençons toujours en toute discretion par une analyse approfondie de vos vulnérabilités. Cela peut se faire de l'extérieur, mais aussi de l'intérieur !

Notre service peut fonctionner selon trois principes, en fonction de votre choix :

Test d'intrusion en boite blanche

Le test d'intrusion en boite blanche consiste à obtenir au préalable un maximum d'informations sur votre entreprise, votre système ou votre application. Il s'agit principalement d'examiner la structure logique du code, des algorithmes ou des configurations, par exemple, et d'en tester les limites.

Test d'intrusion en boite grise

Nous disposons ici de connaissances spécifiques à vos processus internes, votre code ou votre dispositif de sécurité. En général, ce service est effectué après une attaque réelle qui a réussi ou non à pirater vos systèmes. Nous procédons à une analyse approfondie pour combler les lacunes entre les logiciels internes et les facteurs physiques.

Test d'intrusion en boite noire

Ici, nous n'avons aucune connaissance préalable des processus ou du code internes. Nous agissons comme des cybercriminels qui veulent exploiter vos vulnérabilités de l'extérieur. Il s'agit du test par excellence pour nos hackers éthiques, car ils sont également amenés à effectuer un test de pénétration physique, dans lequel ils tentent de pénétrer dans vos locaux sans être détectés et donc de capturer des informations sensibles.

Que se passe-t-il après un test d'intrusion?

Un rapport détaillé vous sera fourni après le test. Celui-ci reprend les failles que nous avons pu exploiter / "contourner". Ce rapport vous permettra de mettre en balance toutes vos faiblesses avec votre posture de sécurité.

Nos hackers éthiques ne se contentent pas de vous fournir un rapport détaillé.Ils réfléchissent également avec vous en fonction des besoins de votre entreprise pour établir un plan concret pour l'avenir qui tient compte de votre savoir-faire interne et de votre budget. Vous obtenez ainsi un plan étape par étape que vous pouvez réaliser vous-même ou avec notre aide.

Faire un test d'intrusion, c'est bien... en réaliser plusieurs, c'est mieux!

Easi tient enfin à attirer votre attention sur les points faibles que nous n'avons pas été en mesure d'exploiter lors des tests d'intrusion, mais qui risquent de poser problème à l'avenir. Nous sommes limités par les délais, mais les hackers malveillants eux ont tout le temps du monde ! La tenue régulière d'un test d'intrusion n'est donc pas un luxe superflu.

.jpg)